I monitor SOC svolgono un ruolo cruciale nel proteggere le reti, i sistemi e i dati sensibili da attacchi informatici, fornendo una visibilità costante sulle attività sospette e reagendo prontamente per mitigare i rischi. Utilizzano strumenti avanzati di monitoraggio, analisi dei log, rilevamento delle minacce e intelligence sulle minacce per identificare comportamenti anomali e potenziali violazioni della sicurezza.

In sintesi, i monitor SOC sono uno strumento fondamentale per la difesa cibernetica delle organizzazioni, aiutandole a proteggere i loro asset digitali da una vasta gamma di minacce informatiche.

Le principali funzioni di un SOC includono:

- Monitoraggio continuo: Sorveglianza costante dei sistemi e delle reti per individuare eventuali attività sospette o anomalie.

- Rilevamento e analisi delle minacce: Identificazione delle minacce alla sicurezza informatica, analisi dei modelli e delle tendenze per comprendere meglio la natura delle minacce.

- Risposta agli incidenti: Risposta rapida e efficace agli eventi di sicurezza, inclusa l’attuazione di misure di mitigazione per ridurre i danni e proteggere gli asset critici.

- Analisi forense: Indagine approfondita sugli eventi di sicurezza per determinare l’origine dell’incidente, identificare i responsabili e prevenire futuri attacchi.

Struttura e organizzazione:

Un SOC può essere strutturato in diverse modalità a seconda delle esigenze e delle dimensioni dell’organizzazione. Possono essere interni, gestiti direttamente dall’azienda, o esterni, affidati a fornitori di servizi di sicurezza gestita (MSSP). La dimensione del SOC può variare notevolmente, da piccole squadre a grandi centri operativi con decine o addirittura centinaia di analisti.

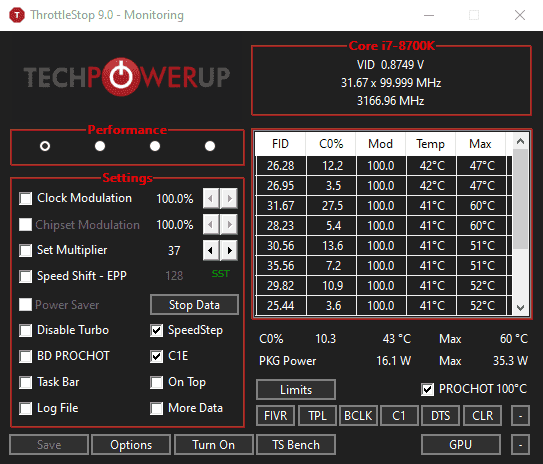

Tecnologie e strumenti:

I SOC utilizzano una vasta gamma di tecnologie e strumenti per monitorare e proteggere l’ambiente IT dell’organizzazione. Questi possono includere sistemi di rilevamento delle intrusioni (IDS/IPS), sistemi di gestione degli eventi di sicurezza (SIEM), firewall, antivirus, sandboxing, analisi comportamentale, intelligenza sulle minacce e altro ancora.

Processi e procedure:

I SOC operano secondo procedure e processi ben definiti per gestire efficacemente le minacce alla sicurezza. Questi possono includere la classificazione e la gestione delle priorità degli eventi, la gestione degli incidenti, la comunicazione con le parti interessate interne ed esterne e l’analisi post-incidente per migliorare continuamente le capacità di sicurezza.

Collaborazione:

I SOC spesso collaborano con altri team all’interno dell’organizzazione, come il team IT, il team di risposta agli incidenti, il team di conformità normativa e altri, per garantire un approccio integrato alla sicurezza informatica.

Formazione e competenze:

Gli analisti del SOC devono possedere competenze specializzate nella gestione della sicurezza informatica, comprese conoscenze approfondite di reti, sistemi operativi, applicazioni e tecniche di attacco. La formazione continua e l’aggiornamento sulle nuove minacce e le nuove tecnologie sono fondamentali per mantenere le competenze degli analisti al passo con l’evoluzione del panorama delle minacce.